AMBIENTE DE TRABAJO EN WINDOWS

|

El sistema operativo Windows cuenta con la ventaja de una interfaz gráfica (empleo de dibujos para representar los elementos que integran una computadora), otorgando la facilidad al usuario de utilizar estos dibujos (llamados iconos) en combinación con palabras para indicar instrucciones a la computadora.

Para efectos de este tema, se trabajará con la versión más actual del sistema operativo Windows, la edición en español de Windows XP. Cabe la aclaración que la mayoría de las versiones de Windows son muy similares y se diferencian solamente en ciertos aspectos de diseño gráfico y en adiciones o eliminaciones de comando y aplicaciones.

Si usted esta trabajando con otra versión de Windows no se preocupe, en este curso explicaremos los comandos básicos y más comunes que predominan en todas las versiones de Windows. También se incluye entre paréntesis el nombre del comando de la versión en inglés de Windows XP. Solo recuerde que puede haber imágenes de las que aquí se exponen para referencia, en las que algun menú tiene o le falta algún comando o es diferente en apariencia comparado con el sistema operativo que usted está utilizando.

La pantalla principal de interacción con el usuario en el sistema operativo Windows es una área llamada Escritorio (desktop), designada para organizar el trabajo de los usuarios. (Figura 1).

Excel Avanzado

¿Qué son las Macros en Excel?

En nuestra página encontrarás muy diversos ejemplos que te permitirán aprender a trabajar con las Macros en Excel, descubrirás ¿Qué son las Macros en Excel?, ¿Cómo crear Macros en Excel?, ¿Cómo habilitar las Macros en Excel?, todo nuestro contenido puede ser considerado como un manual de Macros en Excel, o un tutorial de Macros en Excel.

¿Qué son las Macros en Excel?

Las Macros en Excel son un conjuntos de instrucciones que se ejecutan de manera secuencial por medio de una orden de ejecución, claro esta que una Macro puede invocar a otras, logrando de esta forma obtener operaciones cada vez mas complejas.

En el caso de Excel el lenguaje empleado para el uso de Macros es VBA (Visual Basic para Aplicaciones), Excel cuenta con un “editor de visual basic” o también conocido como “editor VBA” que permite la creación, y/o mantenimiento de las Macros que se tengan disponibles.

¿Para qué sirve una Macro en Excel?

Las Macros en Excel son útiles entre otras cosas por que permiten la automatización de tareas repetitivas, por ejemplo si se da cuenta que todos lo días se encuentra creando la misma tabla dinámica (pero con distintos datos), o colocando el mismo formato a una hoja, entonces es el momento de automatizar dicha labor por medio de Macros.

El punto fuerte a favor del uso de Macros, es que es sencillo de aprender a crearlas y ejecutarlas, crear marcos es simple, y se puede llegar a ahorrar mucho tiempo remplazando aquellas tareas repetitivas por Macros que usted mismo haya creado, uno de los primeros pasos para acercarse al uso de Macros puede ser el comenzar a utilizar el grabador de marcos.

¿Cómo aprender macros en Excel?

En este blog creemos que una forma sencilla de aprender a crear Macros en Excel, es aprender los conceptos mediante ejemplos por procuramos que todos lo descrito en el blog cuente con ejemplos que pueda emplear, una de las primeras cosas que podríamos consultarnos es donde empezar, lo aconsejable sería revisar algunos conceptos sencillos que nos den los fundamentos para abordar temas mas complejos, puede comenzar revisando el siguiente enlace Introduciòn de marcos a fin de ir revisando los temas iniciales.

Introducir Fórmulas y Funciones

|

Una función es una fórmula predefinida por Excel 2007 (o por el usuario) que opera con uno o más valores y devuelve un resultadoque aparecerá directamente en la celda o será utilizado para calcular la fórmula que la contiene.

La sintaxis de cualquier función es:

nombre_función(argumento1;argumento2;...;argumentoN)

Siguen las siguientes reglas:

- Si la función va al comienzo de una fórmula debe empezar por el signo =.- Los argumentos o valores de entrada van siempre entre paréntesis. No dejes espacios antes o después de cada paréntesis.- Los argumentos pueden ser valores constantes (número o texto), fórmulas o funciones.- Los argumentos deben de separarse por un punto y coma ;.

Ejemplo: =SUMA(A1:C8)

Tenemos la función SUMA() que devuelve como resultado la suma de sus argumentos. El operador ":" nos identifica un rango de celdas, así A1:C8 indica todas las celdas incluidas entre la celda A1 y la C8, así la función anterior sería equivalente a:

=A1+A2+A3+A4+A5+A6+A7+A8+B1+B2+B3+B4+B5+B6+B7+B8+C1+C2+C3+C4+C5+C6+C7+C8

En este ejemplo se puede apreciar la ventaja de utilizar la función.

Las fórmulas pueden contener más de una función, y pueden aparecer funciones anidadas dentro de la fórmula.

Ejemplo: =SUMA(A1:B4)/SUMA(C1:D4)

Existen muchos tipos de funciones dependiendo del tipo de operación o cálculo que realizan. Así hay funciones matemáticas y trigonométricas, estadísticas, financieras, de texto, de fecha y hora, lógicas, de base de datos, de búsqueda y referencia y de información.

Para introducir una fórmula debe escribirse en una celda cualquiera tal cual introducimos cualquier texto, precedida siempre del signo.

Robot periodista

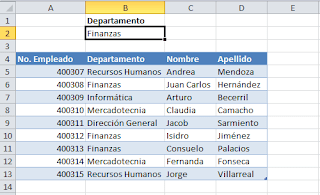

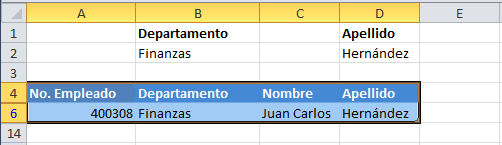

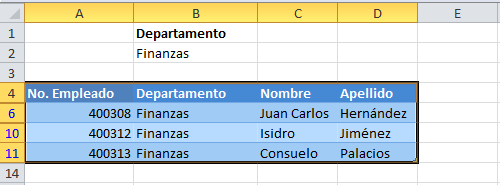

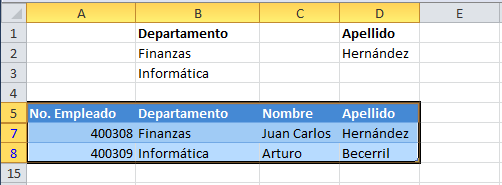

Los criterios por los cuales se realizará el filtrado deben especificarse dentro de celdas de la misma hoja. Supongamos que deseo filtrar los registros del departamento de Finanzas.

Para este ejemplo coloqué los criterios por arriba de la tabla de datos aunque realmente su ubicación no es de importancia.

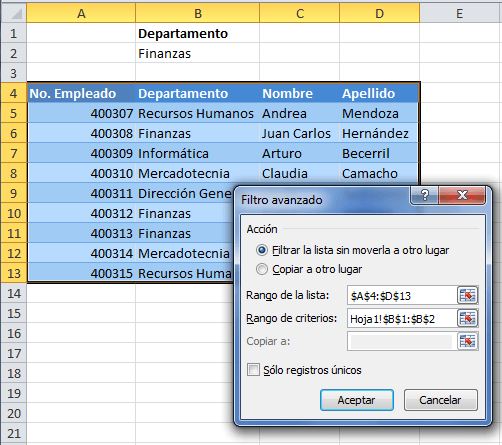

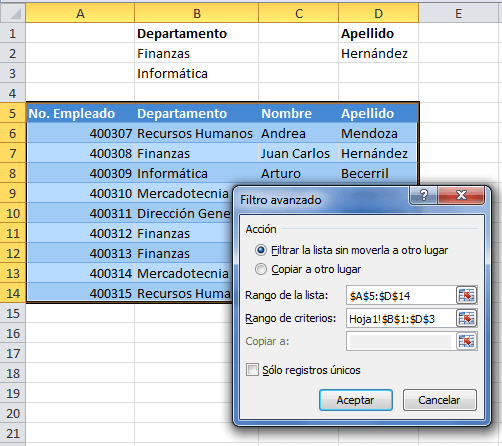

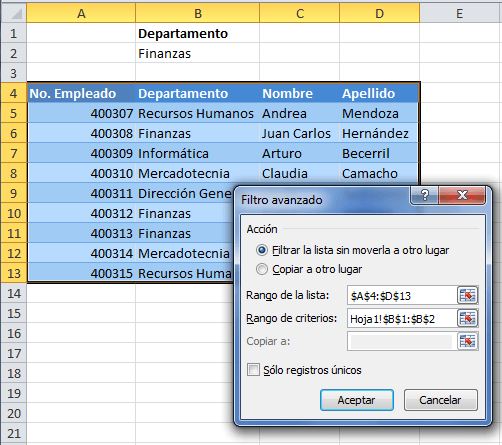

Aplicar un filtro avanzado a los datos

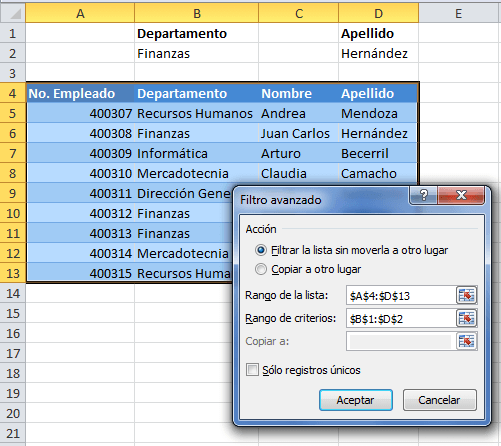

Antes de aplicar el filtro avanzado debo seleccionar la tabla de datos (A4:D13) y posteriormente ir a la ficha Datos y pulsar el botón Avanzadas que se encuentra en el grupo Ordenar y filtrar. Se mostrará el cuadro de diálogo Filtro avanzado.

Observa cómo en el cuadro de texto para Rango de criterios he seleccionado el rango que contiene las condiciones del filtro avanzado necesarias. Solamente resta pulsar el botón Aceptar para aplicar el filtro.

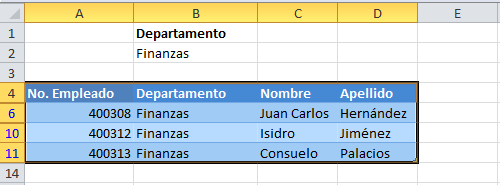

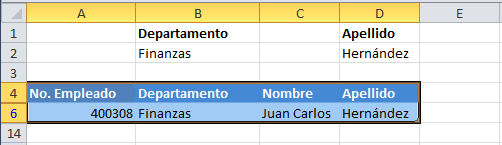

El resultado es precisamente lo que necesito, así que el filtrado avanzado ha sido exitoso. Pero ahora tengo un desafío mayor ¿Cómo podría hacer para especificar condiciones para una segunda columna? Supongamos que deseo filtrar la información de las personas que tienen apellido Hernández y que además pertenecen al departamento de Finanzas. Para filtrar los datos por estos criterios debo agregar dichas condiciones en otra celda.

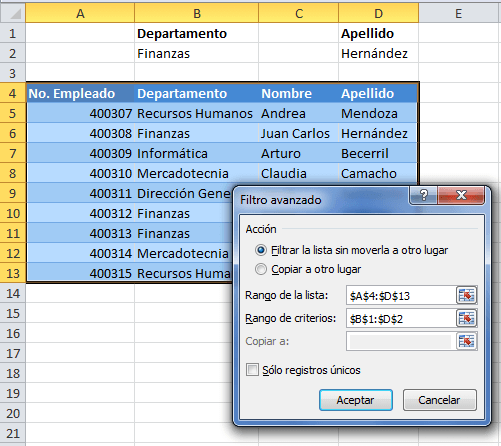

Observa cómo el Rango de la lista es el mismo que en el caso anterior ya que son los mismos datos, pero el Rango de criterios ahora abarca también las celdas que contienen el criterio para el Apellido. Al aceptar los cambios Excel aplicará el filtro avanzado adecuadamente.

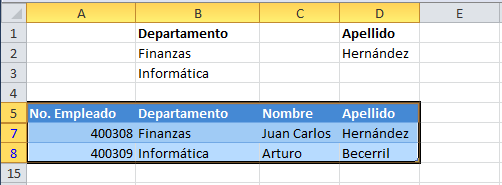

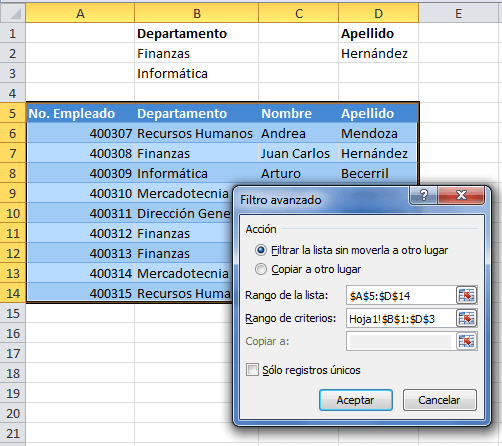

De la misma manera puedes especificar un criterio para cada columna. Hasta ahora solamente he especificado una sola condición por columna, pero ahora deseo agregar a los resultados del filtro la información del departamento de Informática. Para ello solamente agregaré una fila adicional al rango de criterios de la siguiente manera.

Al aceptar los cambios Excel filtrará la información de los empleados de Finanzas con apellido Hernández y además mostrará la información de los empleados del departamento de Informática sin importar el apellido que tengan.

Como podrás observar, es factible especificar una condición por cada fila del rango de criterios. De esta manera puedes crear un filtro avanzado en Excel.

Microsoft

Office 2007

Microsoft Office 2007 es una versión de la suite

ofimática Microsoft Office de Microsoft y sucesora de Microsoft Office 2003.

Originalmente conocido como Office 12 durante su ciclo beta, fue lanzado el 30

de noviembre de 2006 al mercado empresarial y el 30 de enero de 2007 al público

en general, coincidiendo con el lanzamiento oficial de Windows Vista. Office

2007 incluye nuevas características, la más notable es la nueva interfaz

gráfica llamada Office Fluent,2 también conocido como "interfaz de

cinta" (en inglés ribbon),3 que reemplaza al menú y a la barra de

herramientas que fueron características desde su inicio.

Office 2007 incluye nuevas aplicaciones y herramientas

del lado servidor, de las cuales una sobresaliente es Groove, un sistema de

colaboración y comunicación para pequeñas empresas que fue originalmente

desarrollado por Groove Networks, hasta que Microsoft lo compró en 2005.

También esta nueva versión incluye Microsoft Office Server 2007, un sistema de

revisión en red de aplicaciones de Office, tales como Excel o Word.

Aunque Office 2007 incluye nuevas aplicaciones, pero sólo

FrontPage fue eliminada por completo ya que sus sucesores fueron lanzados como

suites independientes: SharePoint Designer y Expression Web.

FUNCIONES DE LAS BARRAS DE HERRAMIENTAS DE FORMATO

Existen dos grupos de barras de herramientas en el programa WORD de OFFICE 2007:

- El grupo de Herramientas de Párrafo y

- El grupo de Herramientas de Fuente

Grupo de Herramientas de Párrafo

|

Grupo de Herramientas de Fuente

|

GRUPO DE HERRAMIENTAS PÁRRAFO.

Viñetas – Asigna una viñeta al texto seleccionado por párrafos.

| |

Numeración – Asigna una numeración determinada al texto seleccionado por párrafos.

| |

Interlineado – Permite controlar el interlineado entre líneas de un texto. Se manejan 9 opciones de interlineado.

| |

Sangría Izquierda – Corre hacia la izquierda el inicio del texto 7 espacios. Elimina la sangría derecha.

| |

Sangría Derecha – Corre hacia la derecha el inicio del texto 7 espacios.

| |

Alineación Izquierda – Permite alinear un párrafo entero hacia la izquierda.

| |

Alineación Centrada – Permite alinear un párrafo entero en forma centrada.

| |

Alineación Derecha – Permite alinear un párrafo entero hacia la derecha.

| |

Alineación Justificada – Permite alinear un párrafo entero por ambos lados a la vez.

| |

Sombreado – Colorea el fondo del texto o párrafo seleccionado.

| |

Bordes – Asigna bordes al texto o párrafo seleccionado. Se manejan 16 estilos de bordes en total.

| |

Ordenar – Permite ordenar alfabética o numéricamente los párrafos o la información de una tabla.

| |

Mostrar todo – Muestra las marcas de párrafo y otros símbolos de formato ocultos del texto.

|

GRUPO DE HERRAMIENTAS FUENTE.

Fuente – Permite cambiar la fuente o la letra a un texto. Se cuentan con 234 fuentes.

| |

Tamaño de fuente – Permite cambiar el tamaño de la fuente.

| |

Negrita – Permite asignarle a un texto seleccionado el estilo negrita. Se logra desde el teclado con Ctrl - N

| |

Cursiva – Permite asignarle a un texto seleccionado el estilo cursivo. Se logra desde el teclado con Ctrl - K

| |

Subrayado – Permite asignarle a un texto seleccionado el estilo subrayado. Se logra desde el teclado con Ctrl - S

| |

Tachado – Traza una línea en medio del texto seleccionado.

| |

Subíndice – Crea letras y números debajo de la línea de base del texto.

| |

Superíndice – Crea letras y números encima de la línea de texto.

| |

Borrar Formato – Elimina el formato asignado a un texto, ya sea negrita, cursiva, tachado o subrayado.

| |

Color de resaltado del texto – Permite resaltar el texto asignándole un color específico.

| |

Color de Fuente – Colorea la fuente o letra de un texto seleccionado.

| |

Cambiar Mayúsculas y Minúsculas – Permite la opción de convertir un texto a mayúsculas, minúsculas, tipo oración, entre otras.

| |

Agrandar fuente – Permite agrandar la fuente de un texto seleccionado.

| |

Encoger fuente – Permite encoger la fuente de un texto seleccionado.

|

Guerra informática

El concepto de guerra informática, guerra digital o ciberguerra –en

inglés: cyberwar– hace referencia al desplazamiento de un

conflicto, que toma el ciberespacio y las tecnologías de

la información como campo de operaciones. Richard Clarke,

especialista en seguridad del gobierno estadounidense, define la guerra

cibernética como el conjunto de acciones llevadas por un Estado para penetrar

en los ordenadores o en las redes de otro país, con la finalidad de causar

prejuicio o alteración. Bruce Schneier, especialista en seguridad cibernética,

afirma que muchas veces la definición de guerra cibernética no está bien

aplicada, pues aún no se sabe cómo es una guerra en el espacio cibernético

cuando una guerra cibernética se inicia, y tampoco si sabe cómo se pone el

espacio cibernético después de que es guerra termina. Para la investigadora

Gabriela Sandroni, la guerra cibernética se amolda de acuerdo con las

características del espacio cibernético, tiene como actores principales los

Estados y se caracteriza por sus motivos políticos.

También se podría definir como el conjunto de acciones que se realizan para

producir alteraciones en la información y los sistemas del enemigo, a la vez

que se protege la información y los sistemas del atacante.

Armas de la guerra informática

Se ha demostrado que actualmente en una guerra es más factible derrotar al

enemigo atacando su infraestructurainformática,

que empleando cualquier otro tipo de ataque físico. Esta estrategia ha sido

empleada en diversas situaciones, ya sea en ofensivas militares de un país

contra otro, de un grupo armado en contra del gobierno,

o simplemente ataques individuales de uno o varios hackers.

Es decir, que ahora las armas son los virus informáticos y programas especiales

para penetrar la seguridad de los sistemas

informáticos y los luchadores son los expertos en informática y

telecomunicaciones. Generalmente, los blancos de los ataques son los sistemas

financieros, bancarios y

militares, aunque se han visto numerosos casos donde se ven afectados los

sistemas de comunicación.

Durante los últimos años estos ataques han aumentado considerablemente en

número y envergadura. Uno de los ataques más comunes es el envío de gran

cantidad de llamadas simultáneas a un servidor,

que exceden su capacidad de respuesta y logran paralizarlo; son los llamados

ataques de denegación de servicio (DDoS).

Otro tipo de ataque, muy semejante al anterior, es el "envenenamiento de DNS", que penetra el

servidor de los nombres de dominio para llevar al usuario hacia

un servidor planeado por el hacker. Por ejemplo, está el caso de un grupo de hackers que

desviaron un satélite militar británico,

pidiendo por su restauración una gran suma de dinero.

Otra forma de realizar estos ataques es incapacitar el antivirus,

dejando desprotegido el sistema; luego se envían gusanosmediante el correo electrónico o a través de archivos

compartidos en la red.

Pero, en nuestra época, lo más peligroso consiste en la propagación de

datos confidenciales a través de la red, ya que dicha información puede comprometer

a la nación a que pertenece, y en muchas ocasiones ésta se ve comprometida

frente a dichos ataques, o también corre peligro de ser eliminada información

vital. En este rango caben los ciberarsenales o virus que borran información y se propagan

a través del correo electrónico.

También podemos encontrar el caso de la propagación de información falsa

mediante la web, acerca de cualquier tema específico. Esto podría traducirse en

falsas especulaciones acerca de las posibles causas de algún accidente, o la

denuncia soportada sobre falsas fallas a cualquier producto inmerso en la

competencia, con el fin de desvirtuarlo y dañar las ventas de dicho producto.

La Guerra informática no está

recogida en el Derecho Internacional Humanitario

Empezaremos por destacar que los ataques informáticos son posteriores a las

convenciones actualmente vigentes; o sea, que no existe regulación o norma

alguna en el derecho internacional humanitario que

dicte acerca de la guerra informática. No obstante la anterior situación, el

derecho humanitario es aplicable cuando los ataques implican el daño a bienes

bajo protección o a personas, convirtiéndose dichos ataques en objetos de

incumbencia del "jus in bello".

En el caso de los bienes protegidos, son incluidos debido a que un ataque

que provocara una descomposición de los sistemas que le aseguran, podría

desatar una fuerza destructiva que causaría evidentes daños a la población

civil, aunque los ataques informáticos neutralizan tales objetivos de una forma

bastante segura; podríamos destacar las centrales deenergía nuclear, represas, diques, e incluso

objetivos militares. También cuentan como bienes protegidos el agua potable,

las cosechas, los productos alimenticios y el ganado;

o sea, bienes que, dada su ausencia, causen hambre a

la población, así como daños al medio

ambiente.

Guerras informáticas

1999 - Guerra de Kosovo

Durante la intervención de los aliados en la Guerra de

Kosovo, más de 450 expertos informáticos, al mando del Capitán Dragan, se

enfrentaron a los ordenadores militares de los aliados. Este grupo, integrado

por voluntarios de diferentes nacionalidades, fue capaz de penetrar los

ordenadores estratégicos de la OTAN, la Casa Blanca y

del portaavionesnorteamericano Nimitz,

sólo como una demostración de fuerza, pues éste no era su objetivo

principal. Internet sirvió como grupo coordinador de actividades

contra la guerra fuera de Yugoslavia.

2003 - Taiwán

En 2003, Taiwán recibió un posible ataque del que culpó a las

autoridades Chinas.

No hay pruebas pero dejó sin servicio infraestructuras como hospitales, la

Bolsa y algunos sistemas de control de tráfico. El supuesto ataque provocó un

caos, progresivo y con una aparente organización, que además de un ataque de denegación de servicio (DDoS),

incluyó virus ytroyanos.2

2007 - Estonia[editar]

En 2007, Estonia culpó a las autoridades de Rusia de diversos

ataques continuados que afectaron a medios de comunicación, bancos y diversas

entidades e instituciones gubernamentales.2

2008 - Georgia[editar]

En agosto de 2008 -guerra Rusia, Osetia del

Sur, Georgia- se produjeron ciberataques a Georgia por

parte de Rusia orientados hacia sitios gubernamentales.3

2010 - Irán

A finales de septiembre de 2010, Irán también

registró un ataque a las centrifugadoras del programa de enriquecimiento de

uranio -programa nuclear iraní-. El troyano, virus o programa infiltrado

recibió el nombre de Stuxnet.

2011 - Canadá atacada desde China

En enero de 2011, según las autoridades canadienses, los sistemas de

contraseñas del ministerio de Finanzas fueron víctimas de un ciberataque

procedente de máquinas instaladas en China.4

2012 - Medio Oriente

En mayo de 2012, es descubierto uno de los Malware más

dañinos hasta la fecha llamado Flame o sKyWIper,

el cual se especula que está diseñado para propósitos de Cyber-espionaje. Entre

los países que se ven más afectados están Irán,Israel, Sudán, Siria, Líbano, Arabia Saudí y Egipto.5

2013 - Estados Unidos

El 26 de octubre de 2013 se registraron en total unos 25 intentos de ataque

a la red de electricidad hidroeléctrica de la ciudad de Chicago perpetrado

por el gobierno de Luxemburgo por el director de la seguridad

nacional, Franco Jair Sherer.Estados

Unidos llevo a cabo una acción dirigida por el secretario de

defensa Maximiliano Rolando con

el objetivo de parar estos intentos de filtración de información. LSS es la organización acusada de

realizar estos hackeos.

Ciberataques - Ciberactivismo

Artículo principal: Ciberactivismo

2010 - La primera guerrilla

informática global: en defensa de WikiLeaks[editar]

Artículo principal: WikiLeaks

Como respuesta a la Filtración de

documentos diplomáticos de los Estados Unidos el 28 de noviembre de

2010 por el portal WikiLeaks, diversas autoridades y empresas de Estados

Unidos y otros países boicotean a WikiLeaks, sus canales de

financiación y su presencia en la red: EverDNS bloquea el dominio de internet, Amazon.com, el banco suizo

PostFinance bloquea las donaciones, PayPal bloquea

las donaciones, Mastercard y Visa (Tarjeta de crédito) bloquean

cuentas y donaciones y Twitter y Facebook eliminan

perfiles de Anonymous, el grupo visible defensor de WikiLeaks,

autodenominado ciberactivista y que se consideran alejados de cualquier

actividad relacionada con la ciberguerra.6

El 6 de diciembre en defensa de WikiLeaks, el

grupo de Internet Anonymous lanza una Operation

Payback (ciberataques), contra PostFinance y PayPal por

el bloqueo de las cuentas de WikiLeaks.7 Existe

un vídeo en

YouTube dirigido al gobierno de Estados Unidos explicando que

la Operation Payback es contra las leyes del ACTA, la censura en Internet y elcopyright.8 WikiLeaks

ha manifestado que no está ni a favor ni en contra de los ataques cibernérticos

en su defensa, pero ha afirmado que son la expresión de una parte de la opinión

pública.

El 7 de diciembre de 2010 Visa retira la capacidad de hacer

donaciones o pagos a WikiLeaks.9 En

respuesta el 8 de diciembre, la empresa islandesa DataCell, que facilita los pagos a

WikiLeaks, decidió "tomar acciones legales inmediatas para hacer posibles

las donaciones de nuevo", afirmó el jefe ejecutivo de la compañía Andreas

Fink, anunciando que demandará a Mastercard y a Visa.

El 9 de diciembre de 2010 Twitter canceló

la cuenta de uno de los grupos de apoyo a WikiLeaks, Anonymous y

despuésFacebook eliminó

la página de Operation Payback (Operación venganza) de ataques DDoS en defensa

de WikiLeaks en lo que ya se considera por parte de miembros de Anonymous como

una guerra digital para proteger la libertad en internet(libertad de expresión, neutralidad en la red).11

El 10 de diciembre de 2010, Anonymous decide

modificar su estrategia de ataques a quienes han bloqueado a WikiLeaks, menos

ataques DDoS y

más divulgación de las filtraciones de WikiLeaks.

2011 y 2012: La Primera Guerra

Informática Mundial: Ley SOPA (Stop Online Piracy Act)

La ley SOPA, presentada por Lamar S.

Smith, provocó movimientos de grandes empresas y usuarios. En contra

se encuentran grandes páginas como Google, Facebook, Twitter, Youtube,

y Wikipedia.

El 19 de enero de 2012 el FBI cerró oficialmente el mayor gestor de archivos de toda la

internet, Megaupload, provocando comentarios y respuestas en todo el

mundo. Si bien el FBI negó

que el cierre de tan importante página esté relacionada con la ley SOPA, sus

intenciones dan sospechas a muchos. Como era de esperarse, la organización

de hackers mundial

más grande de internet en el mundo,Anonymous,

respondió de dos formas: Publicando en Youtube muchos

videos amenazantes y que exigen libertad de expresión, y repetidas

entradas en sitios oficiales del gobierno estadounidense, en señal de protesta.

Luego iniciaron la "Operación Blackout",

en la cual declararon oficialmente la Primera Guerra Informática Mundial (World

Web War), motivados por muchos intentos de censura en todo el mundo. El cierre

de Megaupload es, para algunos, la señal de la Primera Gran Guerra Mundial

Informática.

Robot periodista

El diario estadounidense Los Angeles Times fue el primero en dar la

noticia del terremoto de 4,4 grados en la escala de Richter que hizo temblar el

lunes a la ciudad californiana y todo gracias a la ayuda de un “robot

periodista”.

Keylogger.

Un keylogger (derivado del inglés: key ('tecla') y logger ('registrador'); 'registrador de teclas') es un tipo de software o un dispositivo hardware específico que se encarga de registrar las pulsaciones que se realizan en el teclado, para posteriormente memorizarlas en un fichero o enviarlas a través de internet.

Suele usarse como malware del tipo daemon, permitiendo que otros usuarios tengan acceso a contraseñas importantes, como los números de una tarjeta de crédito, u otro tipo de información privada que se quiera obtener.

El registro de lo que se teclea puede hacerse tanto con medios de hardware como de software. Los sistemas comerciales disponibles incluyen dispositivos que pueden conectarse al cable del teclado (lo que los hace inmediatamente disponibles pero visibles si un usuario revisa el teclado) y al teclado mismo (que no se ven pero que se necesita algún conocimiento de como soldarlos para instalarlos en el teclado). Escribir aplicaciones para realizar keylogging es trivial y, como cualquier programa computacional, puede ser distribuido a través de un troyanoo como parte de un virus informático o gusano informático. Incluso puede alterar las búsquedas en Google, creando búsquedas inexistentes y otras páginas adicionales. Se suele descargar comprimido para eludir antivirus. Se dice que se puede utilizar un teclado virtual para evitar esto, ya que sólo requiere clics del ratón. Sin embargo, las aplicaciones más nuevas también registran screenshots (capturas de pantalla) al realizarse un clic, que anulan la seguridad de esta medida. La mejor medida de esto es formatear la PC.

Sweet Home 3D

| Sweet Home 3D | ||

|---|---|---|

| ||

| Desarrollador | ||

| Información general | ||

| Última versión estable | 5.0 19 de julio de 2015 | |

| Género | CAD, CAM, CAE | |

| Sistema operativo | Linux, Mac OS X, Solaris yWindows | |

| Plataforma | Java | |

| Licencia | GNU General Public License | |

| Idiomas | 16 | |

| En español | Sí | |

Sweet Home 3D es un editor CAD de ingeniería, arquitectura y construcción bajo licencia GNU General Public License para el diseño de los muebles de una vivienda en un plano 2D, y una vista previa en 3D. Desarrollado en Java este software está disponible en formulario de una aplicación Java Web Start que requiere la preinstalación de Java virtual machine, o en forma de una aplicación con una máquina virtual Java (para evitar al usuario instalar un Java propio).